处理多台服务器均被xmrig挖矿病毒入侵

前期描述

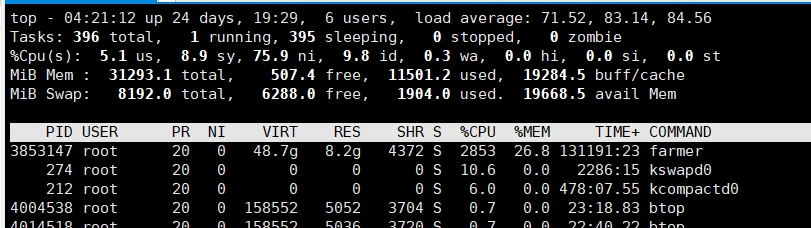

一位朋友找到我,反馈说多台服务器使用top命令均有一个进程占用率超高,而且名字都不一样,安排我排查一下

解决思路

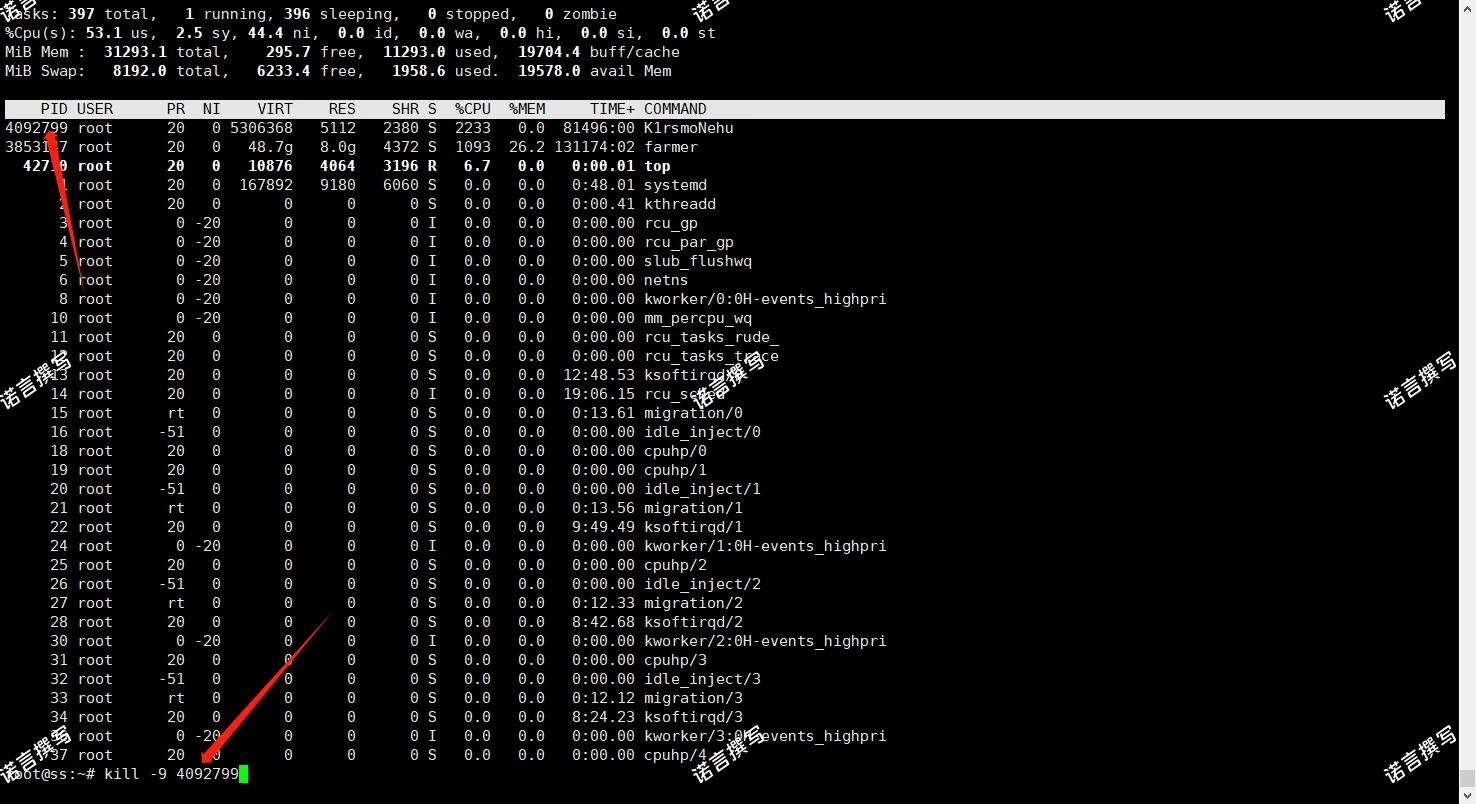

1.使用top查看高占用进程

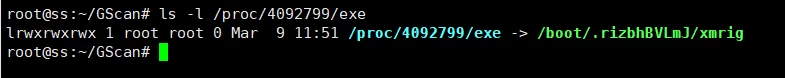

2.该进程所执行的程序的实际路径,看一眼rizbhBVLmJ/xmrig便得知是xmrig挖矿木马

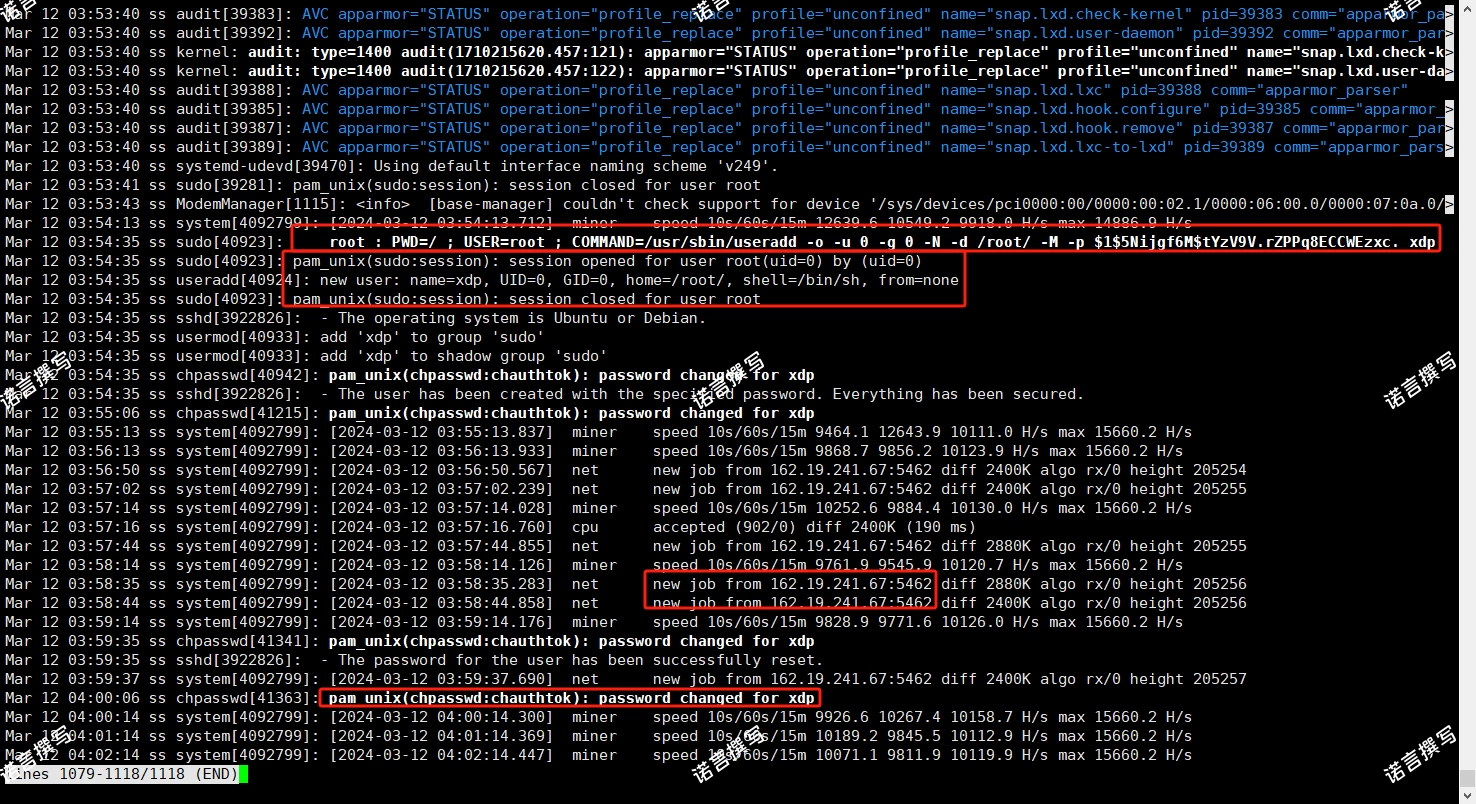

3.通过journalctl -xe发现有个叫xdp的用户使用的是root权限,不信可以看/etc/passwd

4.继续排查问题,找到病毒目录文件分析得到可能是通过我常用的普通用户过来的,我普通用户密码就是ss,user加密了不知道是什么用户,不过应该就是我的ss用户,ss密码也是ss

5.通知朋友改密所有ss

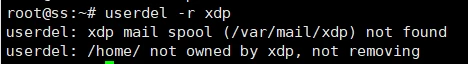

6.直接删除xdp用户删不掉

下述截图中提到了,xdp模仿了root用户的权限

- 0: 用户标识符(UID),此处显示为0,这通常是root用户的标识符,意味着这个黑客创建的

xdp用户具有root级别的权限。 - 0: 组标识符(GID),也是0,同理表示该用户属于root组,同样具有最高权限。

所以删的话会提示存在进程,当然存在的进程都是root的正常进程

所以vi /etc/passwd修改ID,改成下方所示

xdp:x:1001:1001::/home/:/bin/false再删除就可以了

删除病毒

1.上方已经知道了是xmrig病毒,并且xmrig都是一个单独的可执行文件,那么查找所有的xmrig并删除即可

2.快速删除

sudo find / -name xmrig -exec rm -rf {} +3.top查看木马进程PID并删除

4.完美完工

5.加强防护

阅读剩余

本站代码模板仅供学习交流使用请勿商业运营,严禁从事违法,侵权等任何非法活动,否则后果自负!

THE END